Abonnieren Sie unseren Newsletter!

Jetzt informiert bleiben mit den neusten Beiträgen direkt in Ihrem Postfach.

Auf viele Organisationen wirkt ein ISMS wie eine unlösbar komplizierte und nicht bewältigbar aufwendige Herkulesaufgabe. Das liegt unter anderem daran, dass der von vielen ISMS-Frameworks nahegelegte Top-Down Ansatz an den Mitarbeitern vorbei geht und nicht die richtigen Fragen gestellt werden.

SiKoSH wählt aus diesem Grund einen Bottom-Up Ansatz, stellt mit seinen Quickchecks von Anfang an die richtigen Fragen und holt die Mitarbeiter ins Boot, für eine Kultur, die Informationssicherheit in allen Bereichen und bei allen Tätigkeiten fördert.

SiKoSH ist ein allgemein verfügbares Angebot des ITV.SH. Um SiKoSH nutzen zu können, müssen Sie sich einmalig registrieren – hier geht es zur Registrierung und zum Onboarding.

Willkommen bei SiKoSH

Willkommen beim SiKoSH Onboarding Guide – dem schnellsten Weg, um

SiKoSH – Sicherheit für Kommunen in Schleswig-Holstein – effektiv nutzen zu können.

Wir möchten Ihnen während des Onboarding – Prozesses gerne zur Seite stehen und Sie bestmöglich unterstützen. Wir werden Voraussetzungen und Einrichtungsschritte erklären und alle nötigen Informationen zur Verfügung stellen.

SiKoSH ist ein einfaches und praktisches Einstiegsframework, das beim Aufbau eines professionellen Informationssicherheitsmanagements (ISMS) hilft.

SiKoSH ist auf die Praxis ausgerichtet und dabei bemüht, den Einstieg in den Aufbau und Betrieb eines nachhaltigen und effektiven ISMS so klar und einfach wie möglich zu gestalten.

SiKoSH in Kürze

Eine Querschnittprüfung – die „Phase Z“ – kann vor dem ISMS-Aufbau einen Gesamtüberblick über das Sicherheitsniveau bieten beziehungsweise den ISMS-Aufbauprozess abrunden.

Insgesamt besteht SiKoSH aus circa 72 Dateien, die allen registrierten Benutzern in stets aktualisierter Form auf https://netzwerk.itvsh.de zur Verfügung stehen.

Registrierung bei SiKoSH

Nutzer müssen sich registrieren, um SiKoSH nutzen zu können .

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de. Wir schicken Ihnen Ihre Kennung baldmöglichst zu.

Mit dieser Kennung haben Sie Zugang zur zentralen Austauschplattform https://netzwerk.itvsh.de

Nach der Registrierung haben Sie Zugang zum Netzwerk. Nach einem Klick auf der Übersichtsseite auf „SiKoSH ISMS“ in der Spalte „Gruppen und Projekte“ kommen Sie auf https://netzwerk.itvsh.de/project/sikosh-isms und haben somit Zugriff auf alle SiKoSH-Dokumente – Einführungen, Vorlagen, Materialien, Hilfestellungen und Werkzeuge.

Nach der Registrierung: wie beginnen?

Konkrete erste Schritte: am Anfang des Aufbauprozesses steht für die temporäre Arbeitsgruppe – das „Kick Off – Team“ (Behördenleiter, Datenschutzbeauftragte, Informationssicherheitsbeauftragte (ISB) und andere Verantwortliche) insbesondere die Lektüre der „Wesentlichen Hilfsmittel“ (zu finden unter dem Punkt „Start mit SiKoSH“ weiter unten auf dieser Seite).

Das zentrale Dokument für den Aufbau und die Pflege eines ISMS ist als Teil der „Wesentlichen Hilfsmittel“ der SiKoSH-Standard_SiKoSH_Vorgehensweise zur Einführung eines ISMS

Unterstützung

SiKoSH ist zwar als do–it–yourself–ISMS konzipiert, was bedeutet, dass man nicht auf teure Berater angewiesen ist, dass Hilfsmittel für die Umsetzung vorhanden sind und es kommunale Praktiker gibt, die mit Rat und Tat zur Seite stehen.

Trotz aller einführenden Maßnahmen und des „do-it-yourself“-Ansatzes können Fragen und Unsicherheiten zum Umgang mit SiKoSH auftauchen. Für diesen Fall bieten wir allen Trägern des ITV.SH Unterstützung und Beratung an – schreiben Sie an sikosh@itvsh.de !

Weiterentwicklung von SiKoSH

Wir sind an einer stetigen Weiterentwicklung interessiert – bitte richten Sie Ihre Anregungen, Wünsche und Kommentare an sikosh@itvsh.de. Bitte melden Sie sich auch bei uns, wenn Sie sich an der Weiterentwicklung von SiKoSH beteiligen möchten. Wir freuen uns auch sehr über die Überlassung passender Hilfsmittel, die wir gerne mit Nennung des Spenders in den Standard übernehmen.

Mit SiKoSH haben Sie einen einfachen Einstieg in den Aufbau und den Betrieb eines entwicklungsfähigen Informations-Sicherheits-Management-Systems (ISMS). SiKoSH wurde von Sicherheitspraktikern für kommunale Einrichtungen entwickelt, ist aber auch für KMUs und Kleinst-Unternehmen geeignet.

SiKoSH ist ein Gemeinschaftsprojekt von Informationssicherheitsbeauftragten (ISB) und Sicherheitspraktikern unter der Schirmherrschaft des ITVSH und steht allen Interessierten kostenfrei zur Verfügung. Die SiKoSH-Vorgehensweise entwickelt das ISMS aus der praktischen Arbeit an der Informationssicherheit der Einrichtung oder Organisation, die erforderliche Dokumentation entsteht dabei wie von selbst.

Warum SiKoSH? SiKoSH ist einfach!

Mit dem SiKoSH-Standard kann ein ISMS entwickelt und betrieben werden, das einen Mindestsicherheitsschutz gewährleistet. Für Kommunalverwaltungen ist das die Basisabsicherung nach BSI Grundschutz auf der Grundlage des kommunalen Grundschutzprofils der kommunalen Arbeitsgruppe „Modernisierung IT-Grundschutz“.

SiKoSH: ein "do it yourself"- ISMS

SiKoSH ist ein Projekt des ITV.SH und wurde in Zusammenarbeit mit kommunalen Praktikern aus Schleswig-Holstein und anderen Bundesländern erarbeitet. Ziel von SiKoSH ist eine Basisabsicherung über alle Geschäftsprozesse hinweg – mit geringem finanziellen, personellen und zeitlichen Aufwand.

Anwendung einfach wie ein Kochbuch!

SiKoSH ist einfach zu benutzen und im kommunalen Arbeitsalltag einsetzbar. Es ist ein einfaches und praktisches Einstiegsframework, das speziell auf die Anforderungen kommunaler Anwender zugeschnitten ist – mit klaren Rezepten und Hilfsmitteln zur praktischen Anwendung.

SiKoSH ist zu 100% kompatibel mit dem BSI-Grundschutz, führt erläuternd durch die Umsetzungsphasen, verweist auf die jeweils für den Aufbau des ISMS benötigen Hilfsmittel und Mustervorlagen und bietet konkrete Handlungsanweisungen zur Gewährleistung von Informationssicherheit und Datenschutz.

Was ist der "SiKoSH-Standard"?

Der SiKoSH-Standard ist eine Vorgehensweise für den Aufbau und Pflege eines ISMS. Er macht durch Quickchecks, Mustervorlagen und viele Hilfsmittel den Weg zur Basisabsicherung nach IT-Grundschutz leicht und sicher. Der SiKoSH-Standard gibt den Rollenträgern im Informationssicherheitsmanagement einen Überblick in die Verwendung der Hilfsmittel und dient als Wegweiser durch die Hilfsmittel und Musterdokumente für den Aufbau des ISMS. Der SiKoSH-Standard ersetzt nicht etablierte Standards wie ISO27001 oder BSI IT-Grundschutz.

Das SiKoSH-Rahmenwerk ist besonders. Es wird am besten durch diese Eigenschaften beschrieben:

Projekt SiKoSH: Ziele und Teilziele

Ziel: Etablierung eines angemessenen und einheitlichen Sicherheitsniveaus in kommunalen Einrichtungen.

„Sicherheit für Kommunen in Schleswig-Holstein“ bietet Unterstützung beim Aufbau eines vollständigen, nachhaltigen und zertifizierbaren Informations-Sicherheits-Management-Systems (ISMS) mit einfachen und übersichtlichen Mitteln und ermöglicht den unkomplizierten und handlungsorientierten Einstieg in die Grundschutzmethodik mit kommunalem Schwerpunkt.

Teilziele:

Rechtliche Grundlagen

Das „Grundsatzpapier zum Informationssicherheits-Management“ der Rechnungshöfe des Bundes und der Länder stellt fest:

Die Feststellungen der Rechnungshöfe des Bundes und der Länder treffen auf alle Organisationen zu, die Informationssysteme für ihre Aufgaben verwenden.

Diese Feststellungen gelten für die Privatwirtschaft ebenso wie für öffentliche Einrichtungen. Bei öffentlichen Einrichtungen kommt allerdings hinzu, dass die Sicherheit von Informationssystemen auf allen Ebenen eine Grundvoraussetzung für gesetzeskonformes Handeln ist.

„Die Ausübung der verfassungsrechtlichen Aufgaben der judikativen, legislativen und exekutiven Staatsgewalten setzt einen sicheren und zuverlässigen Betrieb der Informationssysteme des Staates voraus„, schreiben die Rechnungshöfe und markieren damit einen Meilenstein in der Diskussion über Informationssicherheit:

Die für Bund und Länder verbindliche Informationssicherheitsleitlinie des IT-Planungsrats sieht ein einheitliches und einvernehmliches Mindestsicherheitsniveau als Voraussetzung für die Nutzung gemeinsamer Netzinfrastrukturen und ebenen-übergreifender IT-Verfahren, für eine gesicherte Kommunikation und für die gemeinsame Abwehr von Angriffen auf die IT-Infrastruktur. Die Notwendigkeit der Anpassung an die Bedürfnisse kommunaler Einrichtungen ergibt sich aus der Handreichung zur Ausgestaltung der Informationssicherheitsleitlinie in Kommunalverwaltungen

Sieben Phasen: warum "1-7-1"?

„Eins – Sieben – Eins“

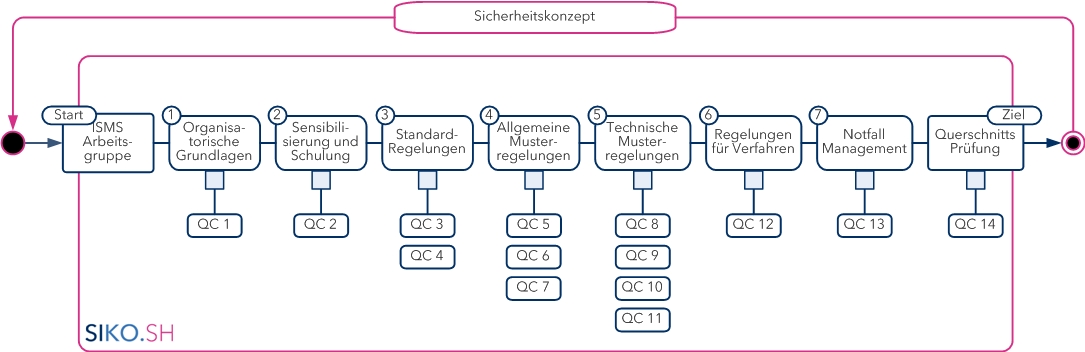

Die SiKoSH-Vorgehensweise fasst die notwendigen Aktivitäten für die Erstellung eines ISMS in sieben Phasen zusammen. Dazu kommen die Vorbereitung der Arbeit am ISMS und die zusammenfassende Prüfung des bisher Erreichten: „1 – 7 – 1“.

Start: Vorbereitung

Ziel: Querschnittsprüfung

Aus den Ergebnissen der Arbeit am ISMS kann am Ende das Sicherheitskonzept erzeugt werden.

Die frei verfügbaren SiKoSH-Unterlagen können und sollen für die Bedürfnisse, Anforderungen und Möglichkeiten der eigenen Organisation angepasst werden.

Quickchecks und Querschnittsprüfung

Für jede Phase der ISMS-Entwicklung stehen Quickchecks zur Verfügung, mit dem der jeweilige bisher erreichte Sachstand beurteilt werden kann. Quickchecks geben auch wichtige Hinweise für die Priorisierung der Sicherheitsaufgaben.

Im letzten Schritt „Ziel“ wird der insgesamt erreichte Sachstand über alle SiKoSH-Phasen mit einer Querschnittsprüfung bewertet und auch der Reifegrad des ISMS festgestellt.

Die Querschnittsprüfung kann auch vor dem Aufbau eines SiKoSH-ISMS zur Feststellung des allgemeinen Sicherheitsniveaus verwendet werden.

Der Aufbau eines ISMS ist ein Wettlauf gegen die Zeit – ein Cyber-Angriff auf eine unvorbereitete IT-Infrastruktur oder Fahrfehler auf der Datenautobahn können schlimme Folgen haben. Mit SiKoSH wird ein ISMS in sieben Phasen aufgebaut:

In den sieben SiKoSH-Phasen sind logisch zusammengehörende Sicherheitsaspekte zusammengefasst.

Den Phasen 1, 2, 6 und 7 sind einzelne Quickchecks („QC“) zugeordnet, den Phasen 3, 4 und 5 mehrere Quickchecks

Prüfpunkte und Prüffragen: Jede SiKoSH-Phase beginnt mit mindestens einem Quickcheck mit Prüffragen zu Aspekten der Informationssicherheit der in einer Phase zusammengefassten Zielobjekte.

Können Prüffragen nicht positiv beantwortet werden, stellt SiKoSH Hilfsmittel zur Verfügung, die bei der Bearbeitung und Verbesserung der entsprechenden Aspekte der Informationssicherheit helfen.

Anwendung von SiKoSH: einfach wie ein Kochbuch

Man kann sich SiKoSH wie ein Kochbuch vorstellen: es gibt eine Anleitung, die Zutaten werden genannt und Beispiele gezeigt, wie das ISMS am Ende aussehen soll.

Und wenn trotzdem einmal etwas schwierig wird oder gar anbrennt, dann gibt es guten Rat von den „Spitzenköchen“.

ständige Anpassung und kontinuierliche Verbesserung

Auch Organisationen ohne ISMS haben ein ISMS.

In Organisationen ohne dokumentiertes ISMS sind die Regeln für den Umgang mit Informationssicherheit und Datenschutz lediglich nicht aufgeschrieben. Es gibt eine Art „orale Sicherheitskultur“ und das ist bekanntermaßen kein guter Weg, die Herausforderungen der Digitalisierung zu bewältigen.

Einer der wichtigsten Zwecke eines ISMS ist die Dokumentation der Regeln und Maßnahmen, mit denen in einer Organisation Informationssicherheit hergestellt werden soll.

Ein ISMS soll auch dazu dienen, das Sicherheitsniveau ständig zu verbessern und die Organisation immer besser an die Bedingungen einer sich verändernden digitalen Welt anzupassen.

Das Ende ist der Anfang

Planung, Umsetzung, Überprüfung und Anpassung des ISMS sind ein fortdauernder Prozess. Gefährdungslage, technische Entwicklungen, organisatorische Prozesse, Verhalten von Mitarbeitern und Nutzern, Aufgaben der Organisation, Zahl der Mitarbeiter, Art und Zahl der Nutzer der Dienstleistungen der Organisation, Gesetzeslagen: das Umfeld, das Ökosystem in dem sich eine Organisation behaupten muss, alles ändert sich ständig.

Sieht sich der ISMS-Betreiber am Ziel, steht er wieder am Anfang. Manchmal muss er auch mitten in der Arbeit an einer SiKoSH-Phase neu anfangen, weil sich Unvorhergesehenes und Unvorhersehbares ereignet hat. Cyberspace, Datenautobahn, Digitalisierung haben ihre eigenen Gesetze und kümmern sich nicht um die Befindlichkeiten der Organisationen, die in der digitalen Welt unterwegs sind.

Kontinuierliche Anpassung

Ein ISMS ist ein Ziel und zugleich ein Weg, die Organisation immer besser an die Bedingungen der digitalen Welt anzupassen und mit ihren Schattenseiten zurecht zu kommen. Der Deming-Kreis – der PDCA-Zyklus kontinuierlicher Verbesserung – ist ein grundlegender Bestandteil aller ISMS. Der PDCA-Zyklus ist im „lean manufacturing“ Japans gereift und praxisorientiert. „Gemba“ – der „Ort der Wertschöpfung“ ist ein integraler Bestandteil der Arbeitsphilosophie.

Gemba in der Informationssicherheit heißt, dass ISBs bei Problemen direkt vor Ort aktiv werden müssen, um die Ursachen des Problems zu erkennen und zu verstehen. Gemba impliziert „management by walking around“ und ist in diesem Sinne nichts anderes als ein professionell durchgeführter Sicherheitsaudit oder ein Penetrationstest.

Der Aufbau eines ISMS beginnt mit der Einrichtung einer ISMS-Arbeitsgruppe. Die Arbeitsgruppe hat die Aufgabe, die organisatorischen Grundlagen für die Einführung und den Betrieb des ISMS zu schaffen.

Idealerweise sind in der ISMS-Arbeitsgruppe alle für die Informationssicherheit wichtigen Abteilungen und Gruppen repräsentiert, wie

Wesentliche Hilfsmittel

Ein ISMS beginnt mit der Grundeinstellung zur Informationssicherheit in der Organisation. Die Verantwortlichen müssen begreifen, dass sie für die Informationssicherheit verantwortlich sind und es muss ihnen bewusst werden, dass Informationssicherheit ein fortdauernder Prozess der Anpassung an interne und externe Anforderungen ist.

Erste Schritte

Der erste konkrete Schritt der temporären Arbeitsgruppe beim Aufbau des ISMS ist die Anwendung der allgemeinen Querschnittprüfung als Selbstaudit, um sich über den aktuellen Zustand des Sicherheitsniveaus zu informieren. Diese Querschnittsprüfung kann aber jedoch im Verlauf des SiKoSH-Prozesses jederzeit durchgeführt werden.

Die temporäre Arbeitsgruppe gründet zudem die offizielle ISMS – Arbeitsgruppe, die das eigentliche ISMS aufbaut und im Anschluss den damit verbundenen, permanent ablaufenden Informationssicherheits-Prozess durchführt und überwacht.

Im Folgenden beschäftigt sich die ISMS-Arbeitsgruppe mit der Beseitigung der im Selbstaudit aufgedeckten eklatantesten und gefährlichsten Sicherheitsgefährdungen bzw. arbeitet die Phasen der SiKoSH-Vorgehensweise planmäßig ab, beginnend mit Phase 1 („Organisatorische Grundlagen“) – je nach aktueller Sachlage.

Die Bildung eines ISMS ist – besonders in der Anfangsphase – ein Projekt mit vielen verschiedenen kleinen Baustellen, bevor es zu einem routinierten Phasendurchlauf (die sieben „SiKoSH-Phasen“) kommt, der das ISMS ständig an eine sich permanent ändernde Sicherheitslage anpasst.

Ergebnisse

Der Schritt „Start mit SiKoSH“ ist erfolgreich abgeschlossen, wenn

Quickcheck 1: Sachstandsaufnahme Informationssicherheit / ISMS

Die SiKoSH-Phase 1 startet mit dem Quickcheck 1: „Sachstandsaufnahme Informationssicherheit / ISMS“

Der Quickcheck 1

Grundlagen für die effiziente Durchführung des Quickchecks sind

Wesentliche Hilfsmittel

Für die Bearbeitung der SiKoSH-Phase 1 gibt es u.a. diese Hilfsmittel

Ergebnisse

Die Arbeitsgruppe ISMS hat ihre Aufgabe erfüllt und die SiKoSH-Phase 1 erfolgreich abgeschlossen, wenn

Sinnvollerweise löst sich die ISMS Arbeitsgruppe nach der Bearbeitung der Phase 1 nicht auf, sondern bleibt als eine Art Aufsichtsrat in Bereitschaft.

Wichtige Downloads und Links

Weitere Informationen zu SiKoSH finden Sie bei https://netzwerk.itvsh.de/

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de

Die Regelungen eines ISMS sind nur wirksam, wenn sie den Benutzern der IT-Umgebung bekannt sind und die Nutzer die entsprechenden Verhaltensweisen zeigen, immer und auch unter schwierigen Bedingungen. Benutzer und Betreiber von IT-Geräten müssen deshalb ausreichend und regelmäßig geschult und trainiert werden.

Quickcheck 2 | Sensibilisierung und Schulung

Die Phase 2 startet mit Quickcheck 2

Der Quickcheck 2

Grundlagen für die effiziente Durchführung des Quickchecks sind

Wesentliche Hilfsmittel

Für die Bearbeitung der SiKoSH-Phase 2 gibt es diese Hilfsmittel

Ergebnisse

Nach dem erfolgreichen Abschluss der SiKoSH-Phase 2

Wichtige Downloads und Links

Weitere Informationen zu SiKoSH finden Sie bei https://netzwerk.itvsh.de/

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de

Standardregelungen sorgen für die Verankerung der Informationssicherheit in den bestehenden betrieblichen Prozessen und Arbeitsabläufen der Fach- und Querschnittsabteilungen. SiKoSH stellt dafür zahlreiche Musterregelungen bereit. Die Prüffragen für Phase 3 sind auf die Quickchecks 3 und 4 aufgeteilt.

Quickchecks 3 und 4

Die Prüffragen der SiKoSH-Phase 3 sind auf die Quickchecks 3 und 4 aufgeteilt.

Der Quickcheck 3: Standardregelungen

Der Quickcheck 4: Internetzugang und -nutzung

Grundlagen für die effiziente Durchführung der Quickchecks sind

Wesentliche Hilfsmittel

Ergebnisse

Nach dem erfolgreichen Abschluss der SiKoSH-Phase 3

Wichtige Downloads und Links

Weitere Informationen zu SiKoSH finden Sie bei https://netzwerk.itvsh.de/

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de

In den Musterregelungen der SiKoSH-Phase 4 werden insbesondere die Aspekte der physikalischen Infrastruktur (Gebäudesicherheit), die Prozesse der Beschaffung und Entsorgung sowie das Outsourcing mit den Quickchecks 5, 6 und 7 behandelt.

Der Bereich Gebäudesicherheit ist wegen seiner vielfältigen Schnittstellen zu vielen anderen Sicherheitsaspekten von zentraler Bedeutung. Die Prozesse der Entsorgung stehen in engem Zusammenhang mit dem Schutzziel „Vertraulichkeit“ der verarbeiteten Daten.

Quickchecks 5, 6 und 7

Die Prüffragen der SiKoSH-Phase 4 sind auf drei Quickchecks aufgeteilt: Nr. 5, 6 und 7

Der Quickcheck 5: Gebäudesicherheit

Der Quickcheck 6: Beschaffung / Entsorgung

Der Quickcheck 7: Outsourcing

Die Grundlagen für die effiziente Durchführung aller drei Quickchecks sind

Wesentliche Hilfsmittel

Ergebnisse

Wichtige Downloads und Links

Weitere Informationen zu SiKoSH finden Sie bei https://netzwerk.itvsh.de/

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de

Die Technischen Musterregelungen der SiKoSH Phase 5 und die dazugehörigen Quickchecks 8 bis 11 regeln die Informationssicherheit der internen und externen IT-Infrastruktur und ihrer Administration.

SiKoSH unterteilt die IT-Infrastruktur in Endgeräte (Clientsicherheit) und Server (Serverbetrieb), dazu gibt es Checks und Hilfsmittel für den Betrieb der beiden primären IT-Infrastrukturdienste Active Directory und E-Mail.

Quickchecks 8 bis 11

Die Prüffragen der SiKoSH-Phase 5 sind auf vier Quickchecks (8 bis 11) aufgeteilt

Quickcheck 8: Clientsicherheit

Quickcheck 9: Serverbetrieb / Zentrale Systeme

Quickcheck 10: Active Directory

Quickcheck 11: E-Mail

Grundlagen für die effiziente Durchführung des Quickchecks sind

Wesentliche Hilfsmittel

Ergebnisse

Wichtige Downloads und Links

Weitere Informationen zu SiKoSH finden Sie bei https://netzwerk.itvsh.de/

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de

Quickcheck 12

Der Quickcheck 12

Grundlagen für die effiziente Durchführung des Quickchecks sind

Wesentliche Hilfsmittel

Ergebnisse

Wichtige Downloads und Links

Weitere Informationen zu SiKoSH finden Sie bei https://netzwerk.itvsh.de/

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de

Trotz aller Vorsichtsmaßnahmen können vorhersehbare und unvorhersehbare Probleme auftreten und die Informationssicherheit gefährden oder aushebeln. Notfallmanagement regelt das Verhalten der Organisation und ihrer Mitarbeiter in diesen Situationen mit dem Quickcheck 13.

Quickcheck 13

Der Quickcheck 13: Notfallmanagement

Grundlagen für die effiziente Durchführung des Quickchecks sind

Wesentliche Hilfsmittel

Ergebnisse

Wichtige Downloads und Links

Weitere Informationen zu SiKoSH finden Sie bei https://netzwerk.itvsh.de/

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de

Querschnittsprüfung

Grundlagen für die effiziente Durchführung des Quickchecks sind

Wesentliche Hilfsmittel

Zum Quickcheck 14 gibt es zur Zeit keine besonderen Hilfsmittel.

Wichtige Downloads und Links

Weitere Informationen zu SiKoSH finden Sie bei https://netzwerk.itvsh.de/

Zur Registrierung senden Sie bitte eine E-Mail an sikosh@itvsh.de

Das Projekt SiKoSH wurde von erfahrenen Sicherheitspraktikern für kommunale Einrichtungen entwickelt, ist aber auch für Kleinstunternehmen und KMUs allgemein geeignet.

Es ist ein Gemeinschaftsprojekt von Informationssicherheitsbeauftragten (ISB) und Sicherheitspraktikern unter der Schirmherrschaft des ITVSH. Informationen zur SiKoSH-Vorgehensweise, ihrer Entwicklung und Erfahrungen von Anwendern finden Sie hier.

Informationssicherheit und Datenschutz sind wichtig für kommunale Einrichtungen. Der Oberbürgermeister der Landeshauptstadt Kiel, Dr. Ulf Kämpfer, die Landesdatenschutzbeauftragte Dr. h.c. Marit Hansen und Dr. Werner Degenhardt von Code and Concept sprechen in diesem Video über SiKoSH als Unterstützung des Aufbaus eines kommunalen ISMS und gehen dabei insbesondere auf die Problematik der Sensibilisierung von Mitarbeiterinnen und Mitarbeitern ein.

Links

Beim Phishing kommt etliches zusammen, was Angreifern in die Hände spielt. Der Artikel in der renommierten Fachzeitschrift für Informationssicherheit erläutert diese perfide Kombination und was man dagegen tun kann – im Allgemeinen und im Besonderen anhand eines Erfahrungsberichts zu einer Phishing-Simulation in der Landeshauptstadt Kiel.

Ein Bericht über das Awareness-Projekt der Landeshauptstadt Kiel in der iX: „Schlaue Fische“

Publikationen

Ausführliche Beschreibung der SiKoSH Phishing-Simulation in der Landeshauptstadt Kiel.

Arbeitsbericht zur Entwicklung von SiKoSH und wie das SiKoSH-Framework für jede Ebene des OSI-Modells festlegt, was zu einem gegebenen Zeitpunkt als „ausreichend sicher“ verstanden wird und umgesetzt werden muss.

Zusammenfassung einer Evaluation von SiKoSH durch eine Abschlussarbeit an LRZ (Leibniz Rechenzentrum) und LMU München und die weitere Entwicklung des SiKoSH-Werkzeugkastens.

Evaluation von SiKoSH: Abschlussarbeit an LRZ LRZ (Leibniz Rechenzentrum) und LMU München

Nutzungsbedingungen

I. Allgemeines

SiKoSH ist ein Projekt des ITVSH (IT-Verbund Schleswig-Holstein) in enger Kooperation mit der Staatskanzlei Schleswig-Holstein, dem ULD (Unabhängiges Landeszentrum für Datenschutz), dem Landesrechnungshof und den Trägern des ITVSH.

Nachstehende Bedingungen regeln die zulässige Nutzung, Verwendung und Weitergabe von Inhalten des SiKoSH ISMS, darunter Website, Dokumente und Werkzeuge. SiKoSH begrüßt grundsätzlich die Verwendung seiner Inhalte für nicht kommerzielle, legale Zwecke, die der Sicherheit in der Informationstechnik dienen. Die Nutzung der Inhalte steht für diese Zwecke und nach Maßgabe der nachfolgenden Bedingungen zur freien Verfügung – eine separate lizenzrechtliche Vereinbarung mit dem ITVSH ist in diesem Rahmen nicht erforderlich.

Internetpräsenzen und andere Medien, in denen SiKoSH-Inhalte verwendet werden, dürfen keine strafbaren, gewalttätigen oder sexuellen Inhalte darbieten oder auf solche Inhalte verweisen.

II. Nutzungsrechte

SiKoSH basiert auf der IT – Grundschutz-Methodik des Bundesamtes für Sicherheit in der Informationstechnik (BSI). Hierzu verweist SiKoSH auf zahlreiche Inhalte des BSI IT-Grundschutzes (v.a. Bausteine und –Anforderungen). Analog zu den BSI-Nutzungsbestimmungen (https://www.bsi.bund.de/DE/Service/Nutzungsbedingungen/Nutzungsbedingungen_node.html) dürfen auch die SiKoSH-Hilfsmittel für nicht-kommerzielle, legale Zwecke, die der Sicherheit in der Informationstechnik dienen, heruntergeladen und verwendet werden. Eine kommerzielle Nutzung ist ausnahmsweise zulässig, wenn Zitate deutlich als solche gekennzeichnet werden. Die von SiKoSH zum Download zur Verfügung gestellten Inhalte dürfen – wenn nicht anders vermerkt – im Rahmen der gestatteten Verwendung zur Umsetzung interner Sicherheitsmaßnahmen verändert und angepasst werden.

III. Links

Die Einrichtung von Links auf und in Web-Seiten von SiKoSH ist grundsätzlich zulässig, ohne dass es der vorherigen Zustimmung des ITVSH bedarf, sofern es sich um Links auf Inhalte der Internetpräsenz von SiKoSH handelt.

IV. Logos

SiKoSH-Inhalte enthalten Bildmarken (Logos) des ITVSH und von SiKoSH. Die Bildmarken sind geschützt und dürfen nur mit schriftlicher Zustimmung der jeweiligen Rechteinhaber weiterverwendet werden. Die Freigabe für die Nutzung von SiKoSH-Webinhalten umfasst nicht die Verwendung der Logos.

V. Disclaimer

Alle SiKoSH-Dokumente beinhalten die Anforderungen ausgewählter BSI-IT-Grundschutz-Bausteine und -Anforderungen zur Gewährleistung eines kommunalen Schutzniveaus auf Grundlage der Basis-Absicherung nach BSI-IT-Grundschutz-Methodik und des IT-Grundschutz-Profils „Basis-Absicherung Kommunalverwaltung“, das auf der BSI-Webseite im Downloadbereich gefunden werden kann.

Wir weisen darauf hin, dass die „Basisabsicherung Kommunalverwaltung“ einen gezielten Einstieg in ein geregeltes Informationssicherheitsmanagement ermöglicht. In Abhängigkeit vom jeweils erforderlichen Schutzniveau sind in Absprache mit dem Informationssicherheitsbeauftragten weitergehende Maßnahmen umzusetzen.

Für Organisationen außerhalb von Kommunalverwaltungen können andere Anforderungen an einen Mindestsicherheitsstandard gelten.

VI. Haftungsausschuss

Die Dokumente des SiKoSH ISMS durchlaufen einen mehrstufigen Prozess des Qualitätssicherung. Trotzdem können Fehler und unscharfe Formulierungen in den Dokumenten nicht ausgeschlossen werden, ebenso wenig Missverständnisse durch die Nutzer und Übernehmer.

VII. Feedback

Das Projekt versteht sich als Gemeinschaftsaufgabe seiner Anwender. Informationen zu Veränderungen, Bearbeitungen, neue Gestaltungen oder sonstige Abwandlungen der bereitgestellten Dokumente an sikosh@itvsh.de verbessern die Dokumente und ihre Verfügbarkeit.